52口RPA 配置

1、打开web管理控制台,登录

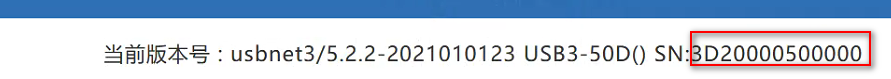

2、查看最下面的设备编号

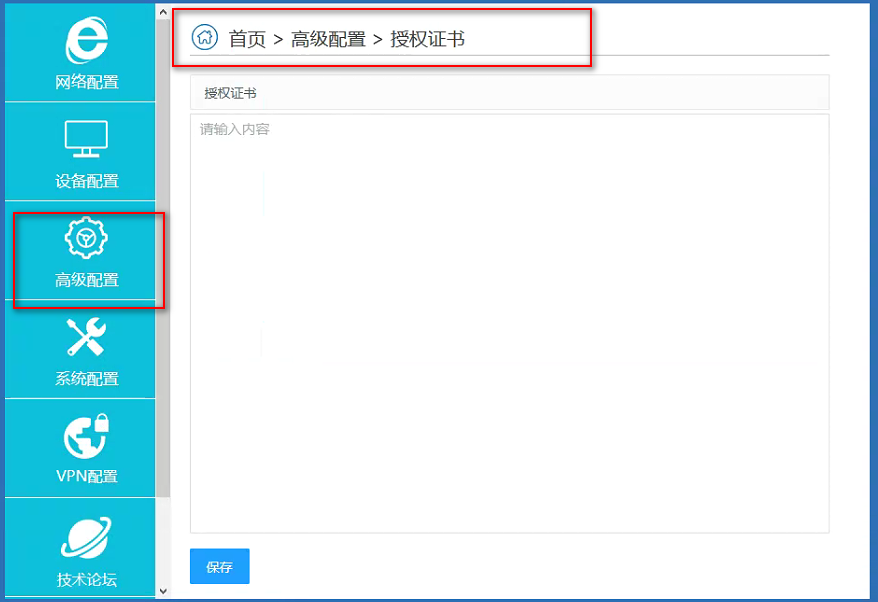

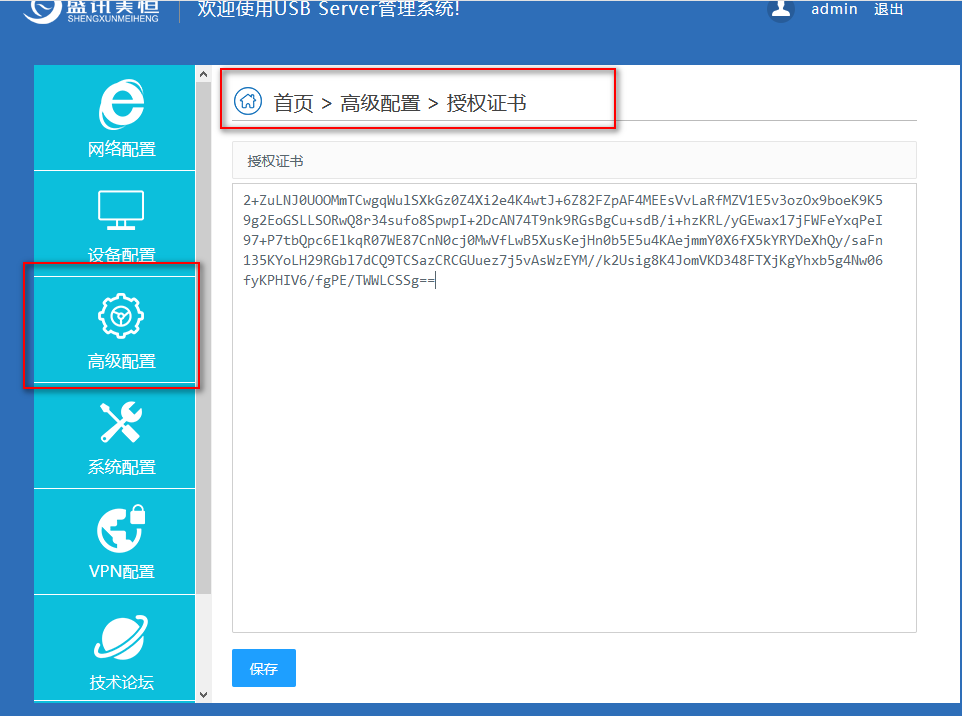

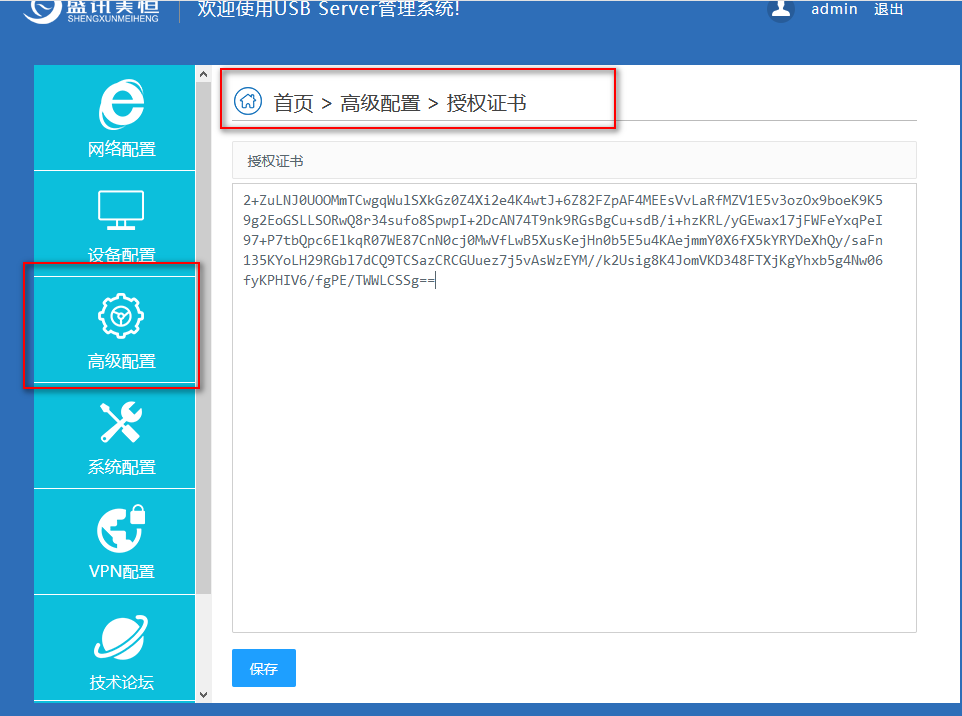

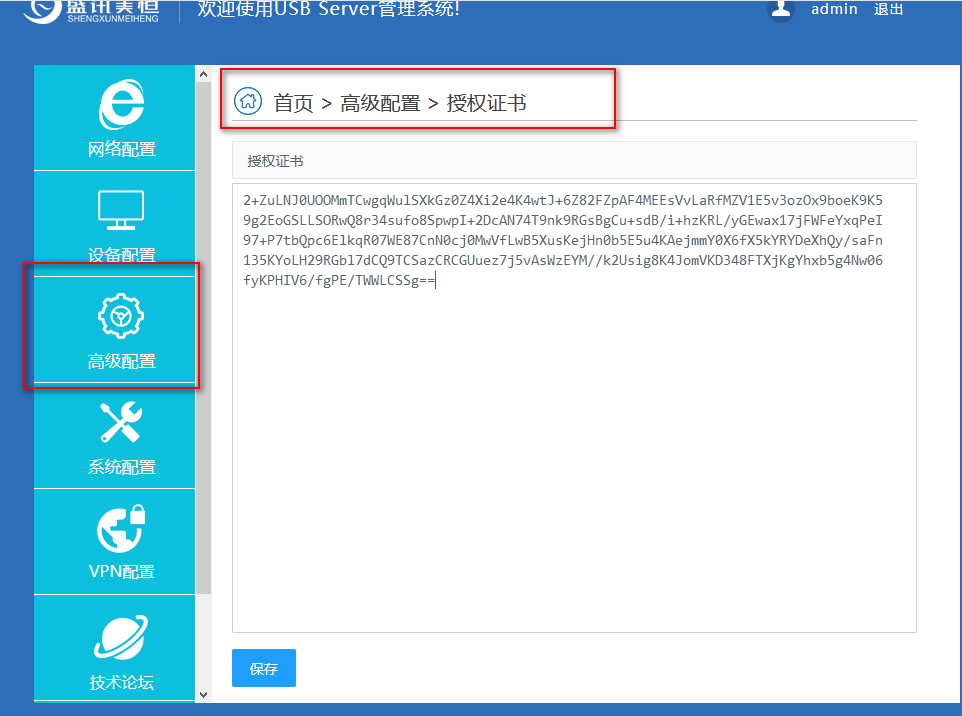

3、把设备编号告知销售经理,生成授权证书回到web管理控制台,到高级配置->授权证书,粘贴证书并保存,提示保持成功

4、到高级配置->52配置,激活52口支持,端口选 B3-1,远程报告地址和ip 选usb server 的IP, 重启设备

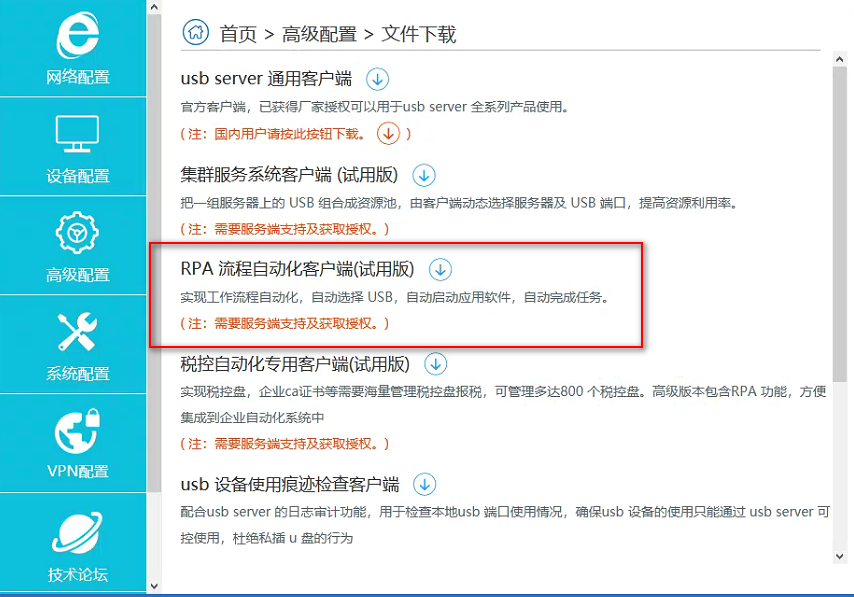

5、到高级配置->软件下载,下载对应的RPA

6、安装并启动客户端

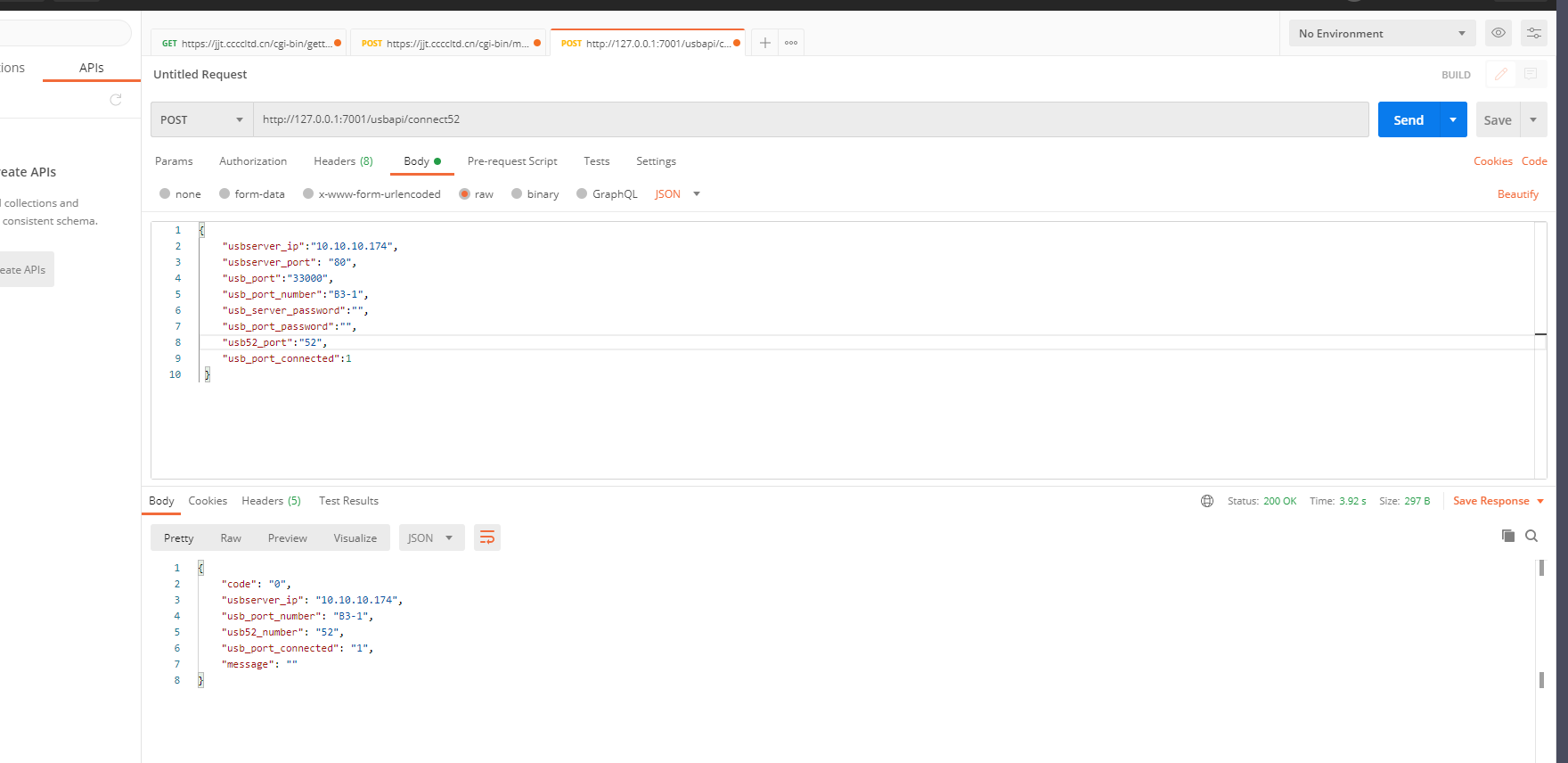

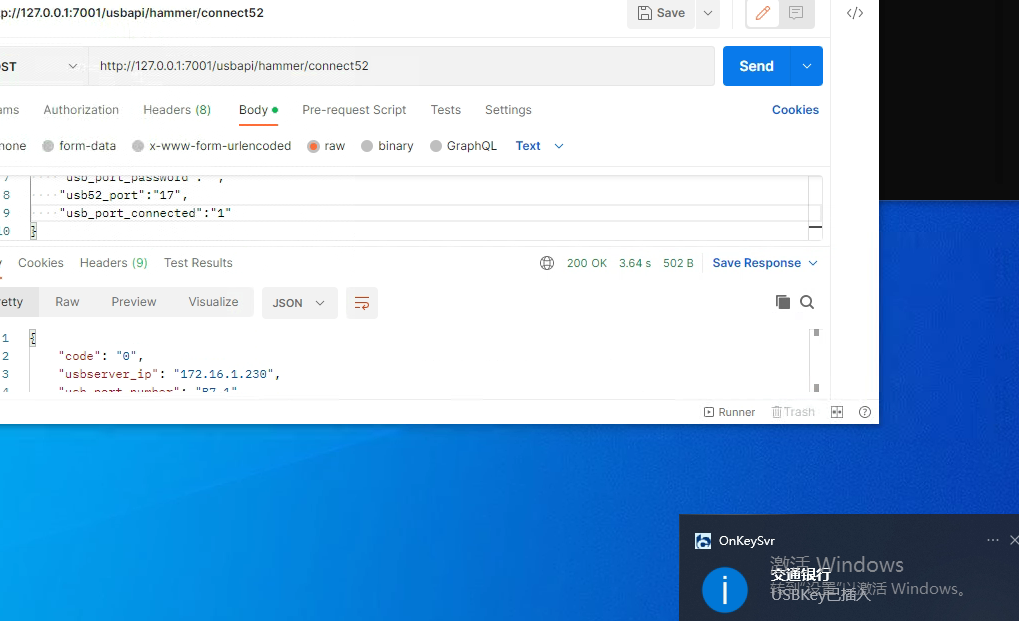

测试 post

http://127.0.0.1:7001/usbapi/connect52

{

"usbserver_ip":"10.10.10.174",

"usbserver_port": "80",

"usb_port":"33000",

"usb_port_number":"B3-1",

"usb_server_password":"",

"usb_port_password":"",

"usb52_port":"52",

"usb_port_connected":-1

}

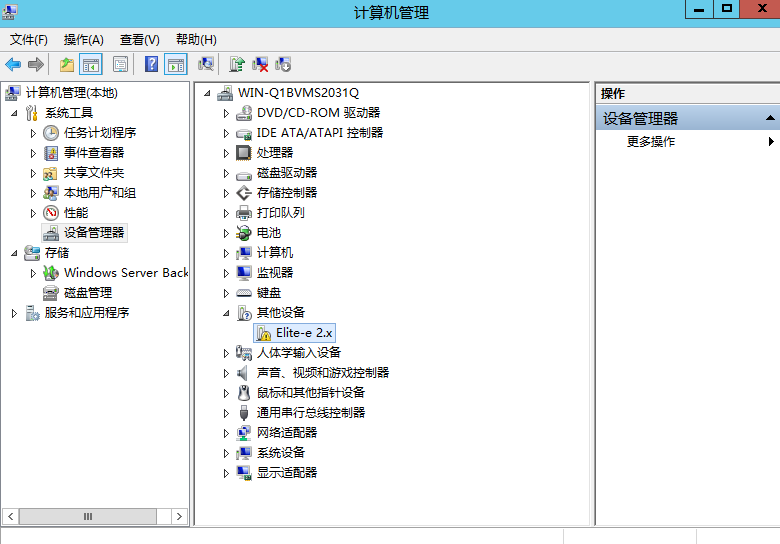

加密狗 elite-e 2.x

应用软件 用友 T6 中小企业管理软件

先把我们提供的驱动补丁input_ext.inf 拷贝到硬盘c:\driver

启动共享后,

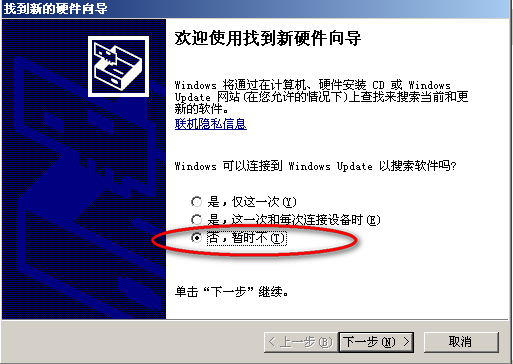

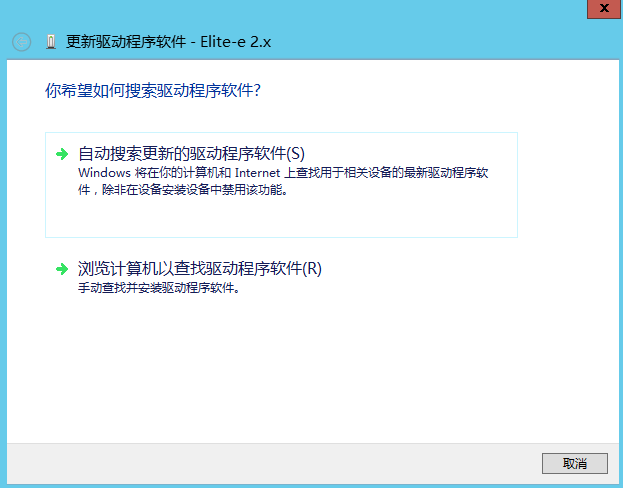

1、弹出找到新硬件向导,如图2,选择“否,暂时不”

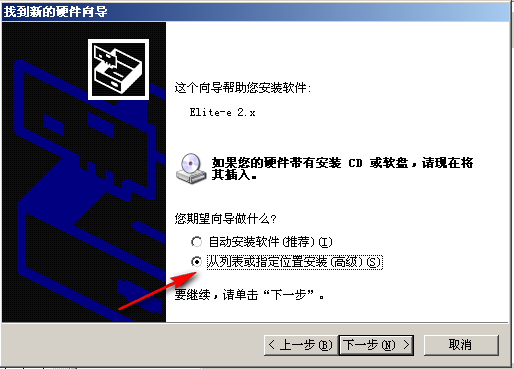

2、选择”从列表或指定位置安装(高级)”,如图3

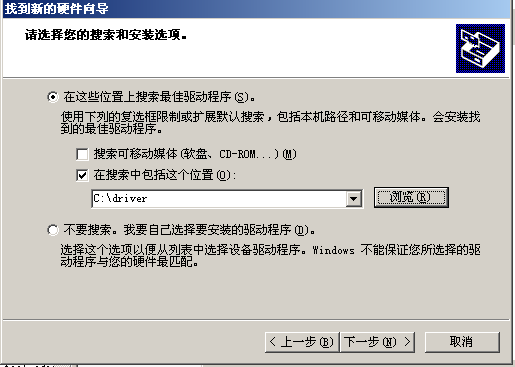

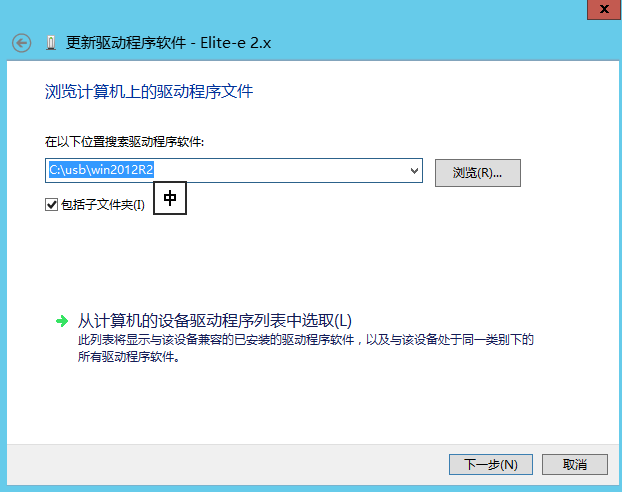

3、搜索位置选择上述拷贝位置,如图4

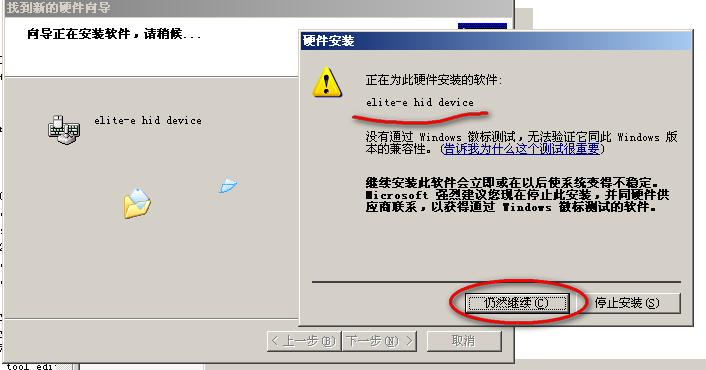

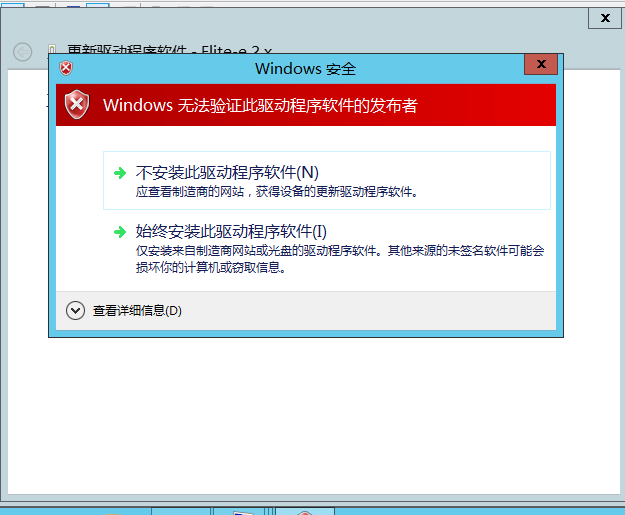

4、安装时会提示没有通过兼容测试,选择”继续安装“,如图5

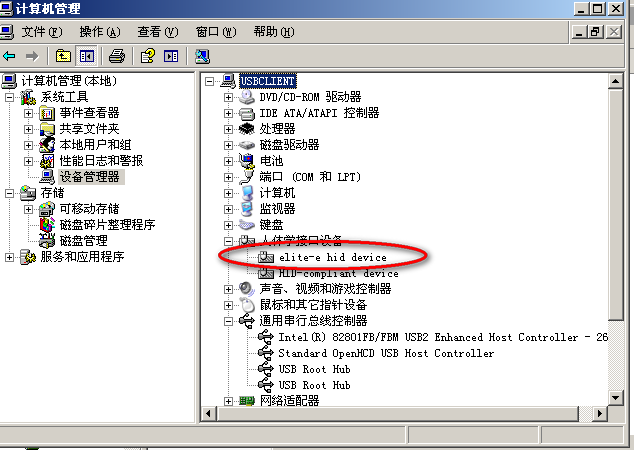

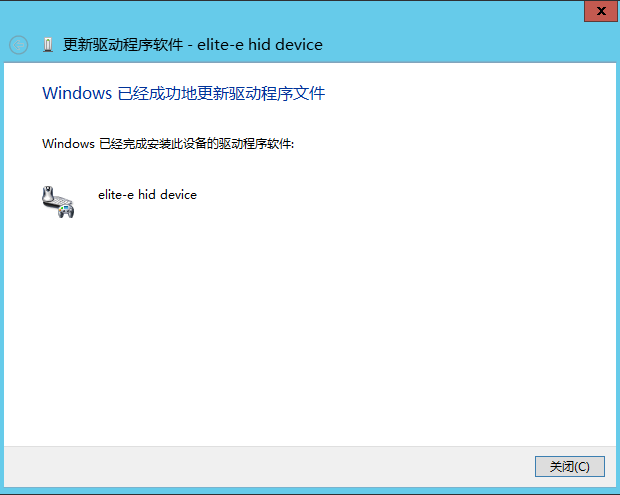

5、到设备管理器中确认安装有elite-e hid device,如图6

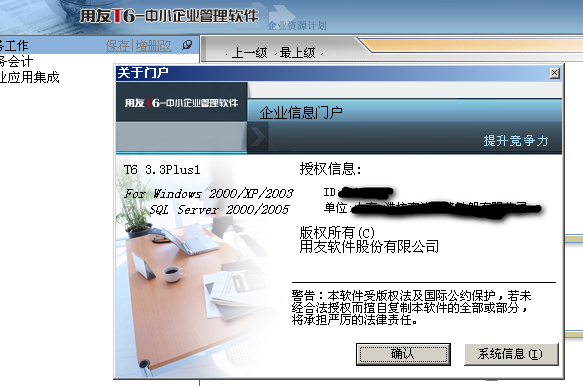

6、到应用系统的关于界面,确认已经正确识别加密狗,如图7

(图2)

(图3)

(图4)

(图5)

(图6)

(图7)

win2008R2 安装类似,注意驱动要换成2008r2 专用的

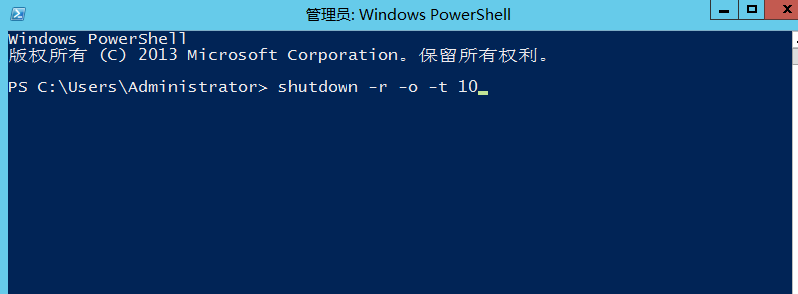

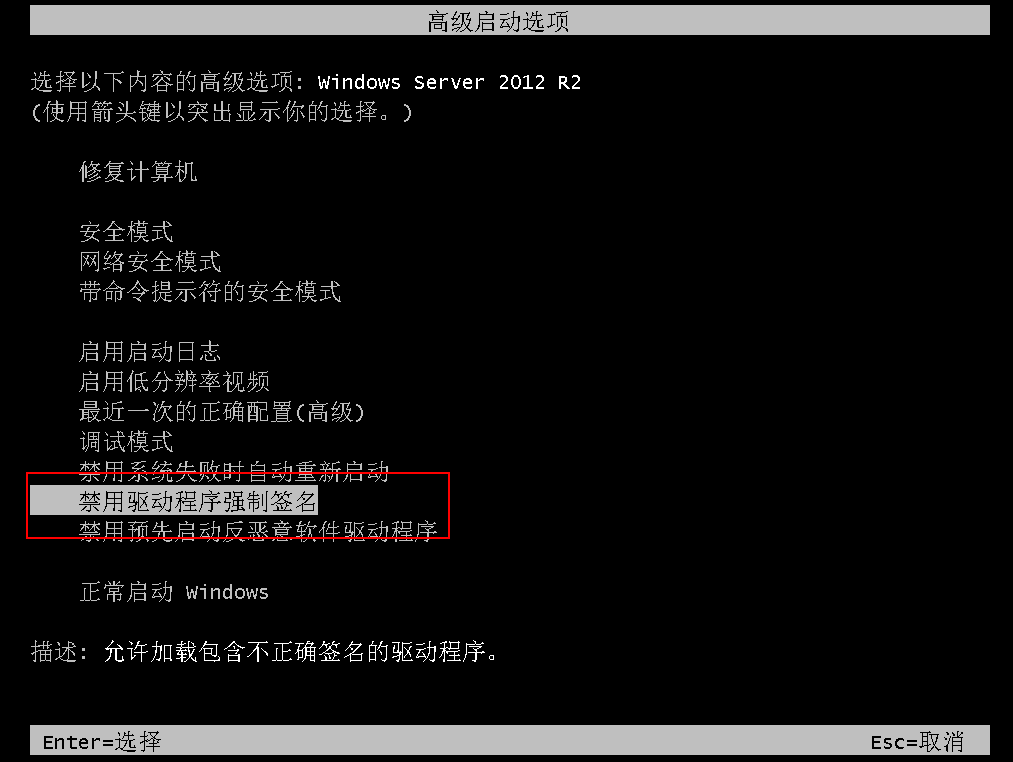

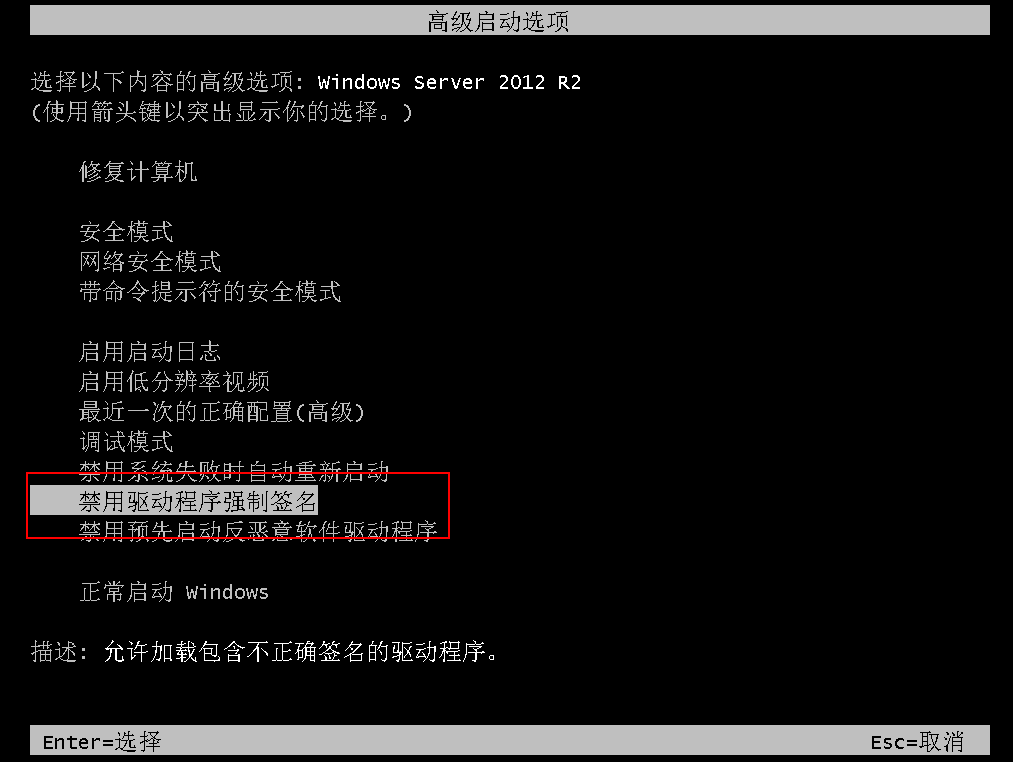

win2012R2 的安装,稍微有点不同,由于win2012强制要求所有驱动都要签名,所以我们要先切换到禁用驱动签名的模式,安装驱动

1、打开win2012的命令行窗口,键入 shutdown –r –o –t 10,10秒钟后系统重新启动到高级启动模式

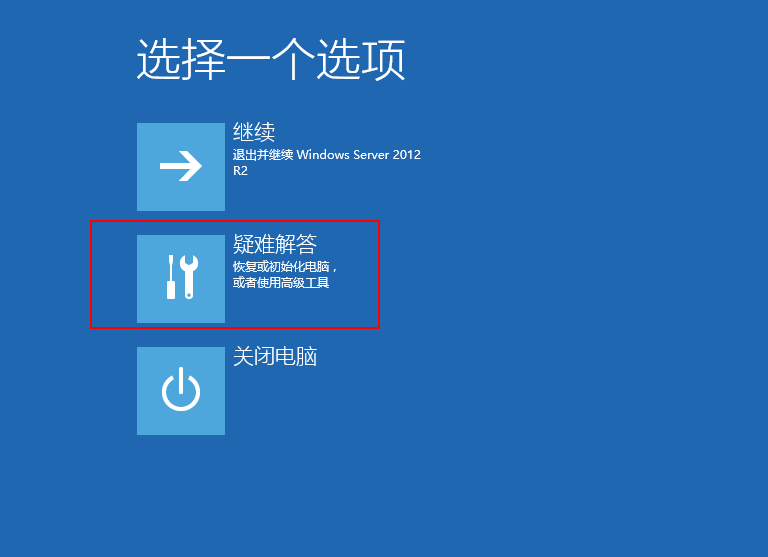

2、重新启动后,分别选择疑难解答,启动设置

3、重新启动后选择禁用驱动程序强制签名

4、启动进入桌面后按上面的方法强制安装驱动

5、再次重启进入正常状态

nps 安装配置

一款轻量级、功能强大的内网穿透代理服务器。支持tcp、udp流量转发,支持内网http代理、内网socks5代理,同时支持snappy压缩、站点保护、加密传输、多路复用、header修改等。支持web图形化管理,集成多用户模式

服务端安装配置

申请一个带有公网ip 的服务器,例如阿里云的ECS, 在安全组中开通下列端口

tcp 8024 (主控制端口)

tcp 8080 (web 控制)

udp 6000-6002 (p2p穿透)

tcp 33000-33010 (usb server 用)

tcp 8090 (usbserver web 控制)

安装nps 并运行,以 centos 为例,把linux_amd64_server.tar.gz 上传到服务器并解压

./nps install 安装服务

修改配置文件 /etc/nps/conf/nps.conf

增加服务 /etc/systemd/system/nps.service

[Unit]

Description=一款轻量级、功能强大的内网穿透代理服务器。支持tcp、udp流量转发,支持内网http代理、内网socks5代理,同时支持snappy压缩、站点保护、加密传输、多路复用、header修改等。支持web图形化管理,集成多用户模式。

ConditionFileIsExecutable=/usr/bin/nps

Requires=network.target

After=network-online.target syslog.target

[Service]

LimitNOFILE=65536

StartLimitInterval=5

StartLimitBurst=10

ExecStart=/usr/bin/nps "service"

Restart=always

RestartSec=120

[Install]

WantedBy=multi-user.target

USB Server 配置

20210531夏季版以后的版本都配置了npc 客户端,启动即可,以前的需要安装升级包,进到控制台,修改配置文件 /etc/nps/conf/npc.conf 启动服务

systemctl enable npc.service

systemctl start npc.service

配置内网穿透模式

配置文件有如下项目,服务器地址1.1.1.1 改成公网服务器地址,target_addr 改成usb server 的地址

[common]

server_addr=1.1.1.1:8024

vkey=123

[tcp]

mode=tcp

target_addr=192.168.1.245:33000

server_port=33000

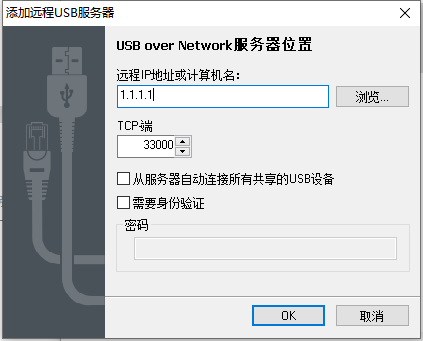

要连接到usb server ,直接取服务器地址即可,如下图所示:

要访问usb web 管理端,需要在 nps 控制端增加映射,如下图所示:

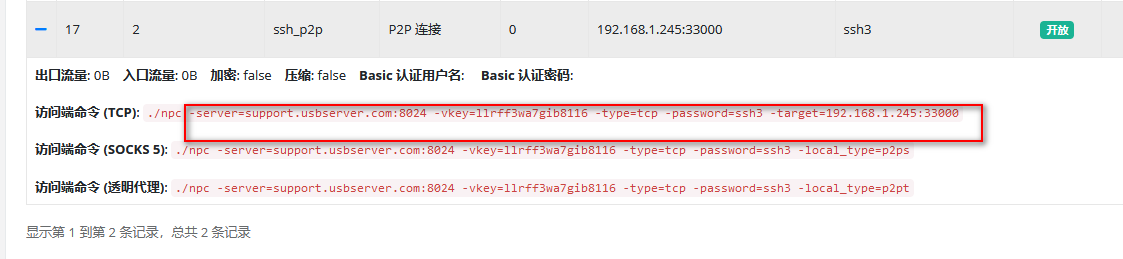

配置p2p 模式(需要电脑安装客户端),如下所示:

usb server 上配置

[common]

server_addr=1.1.1.1:8024

vkey=123

[p2p_ssh]

mode=p2p

password=ssh2

target_addr=192.168.1.245:33000

启动服务后到nps 的控制端添加映射,如下图所示:

在nps 的管理界面,打开p2p 列表,点击+ 号,出来客户端连接命令,如下图所示:

记下这串命令,连同客户端一起发给客户

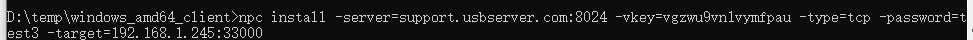

以下操作在远程使用usb server 的客户机上操作

解压客户端,用管理员打开命令行,安装服务,如下图所示:

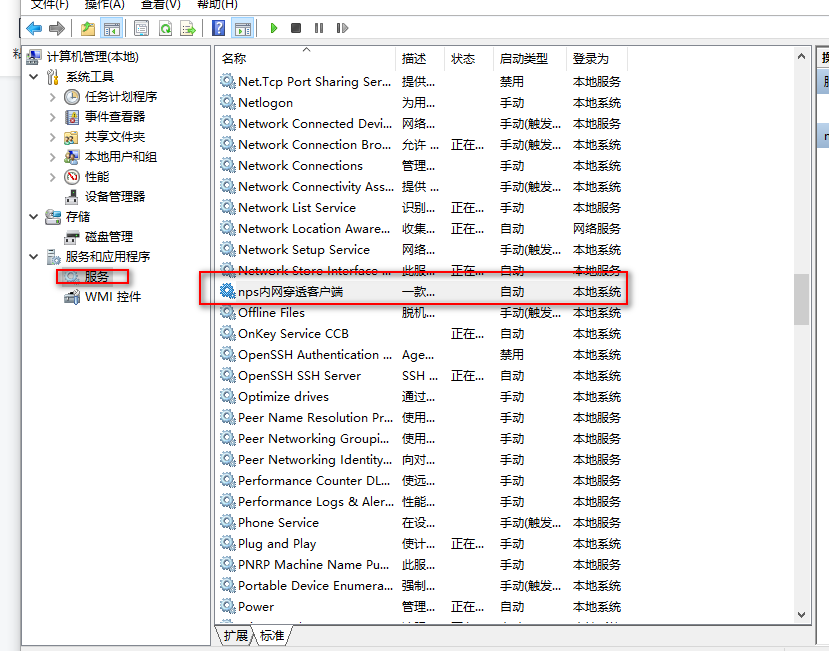

到服务管理器中确认服务已经安装,如下图所示:

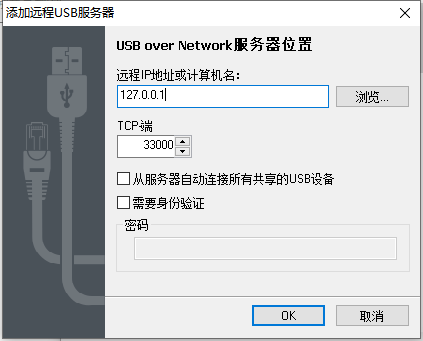

启动服务,在usb 客户端用127.0.0.1, 端口33000 访问,如下图所示:

可以配置多个p2p 通道,分配给不同的用户使用,如下图所示:

准备工作

安装uibot creator

安装 chrome

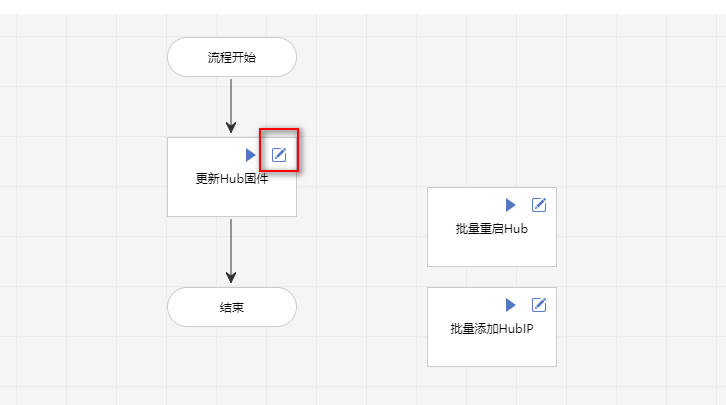

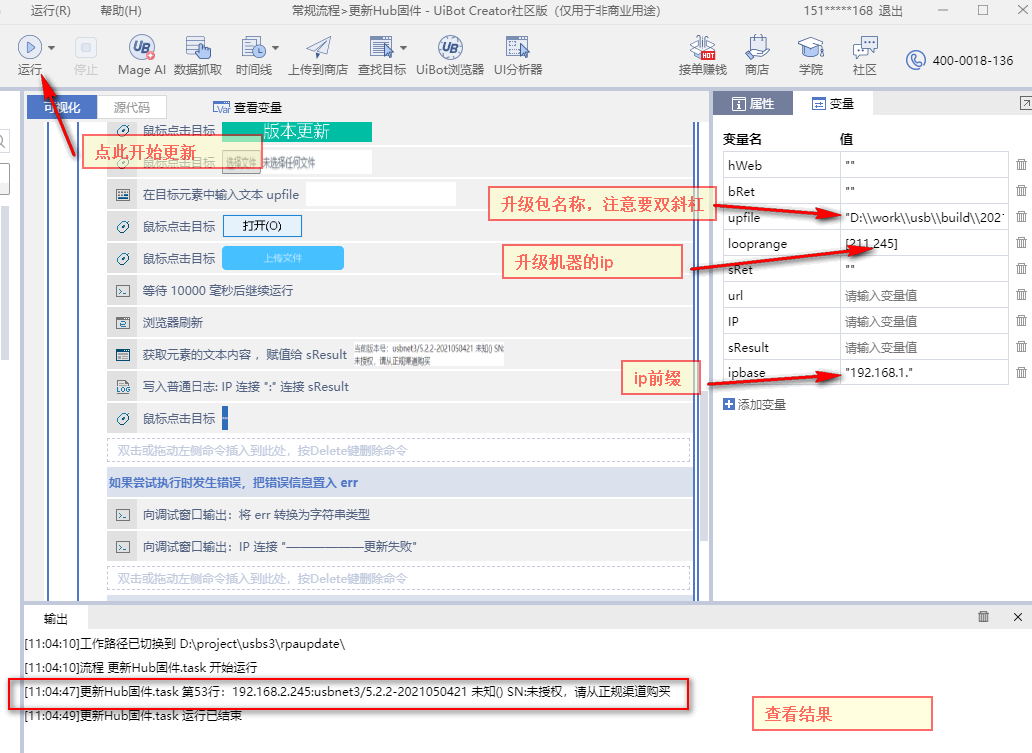

从uibot creator 打开固件更新工具

编辑流程块更新Hub固件,设置变量upfile,looprange,ipbase

点击运行,完成后查看日志,确认更新正确

一、主要步骤

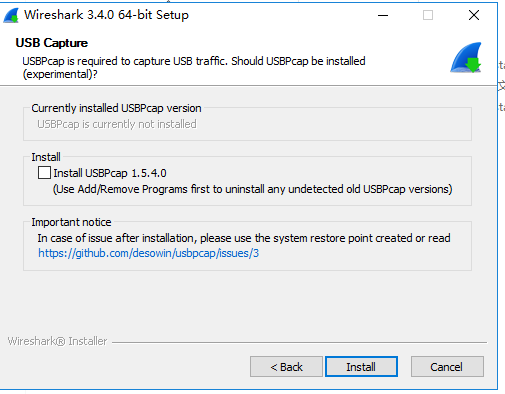

1、安装网络抓包工具wireshark

2、安装usb 设备抓包工具

3、配置网络端口 tcp port 33000 抓包

4、配置新插入设备抓包

5、连接usb server

6、连接ukey 进行操作,比如银行查询等

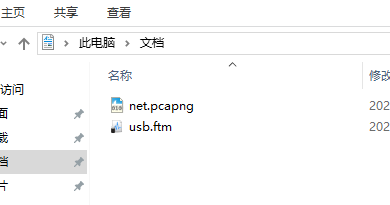

7、停止网络抓包并保存,停止usb 抓包并保存

二、操作示意图

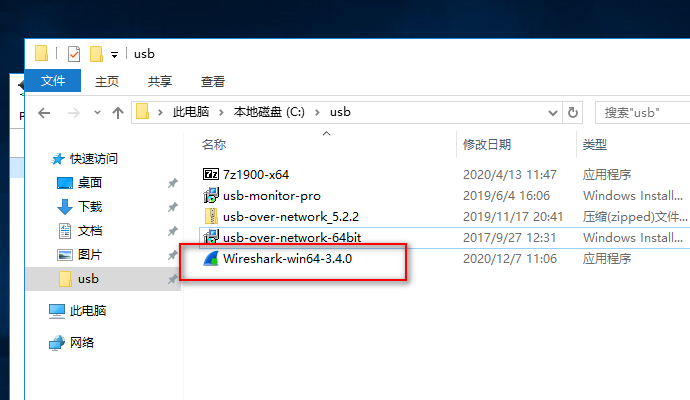

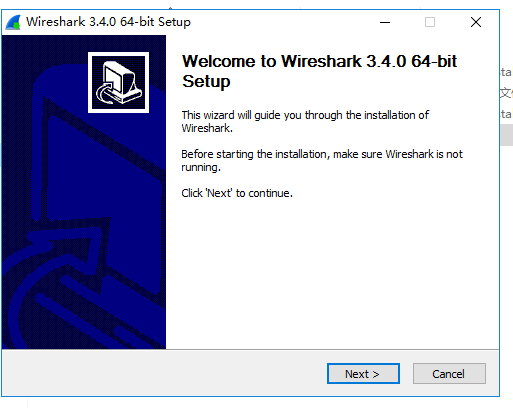

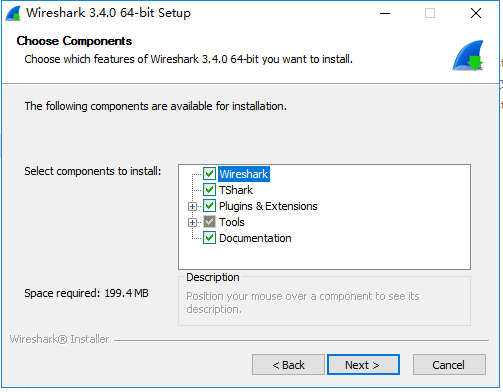

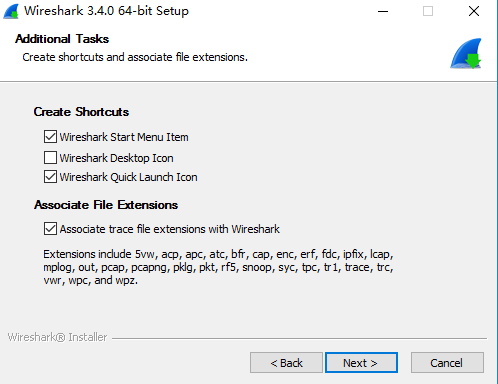

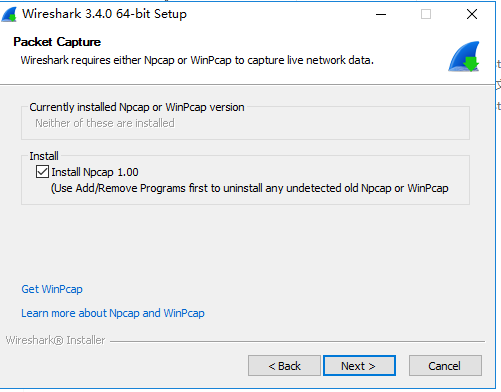

1、安装网络抓包工具wireshark

找到wireshark 安装包 Wireshark-win64-3.4.0.exe,双击打开,使用他的缺省配置继续安装,除了安装目录外,不要改动其他选项

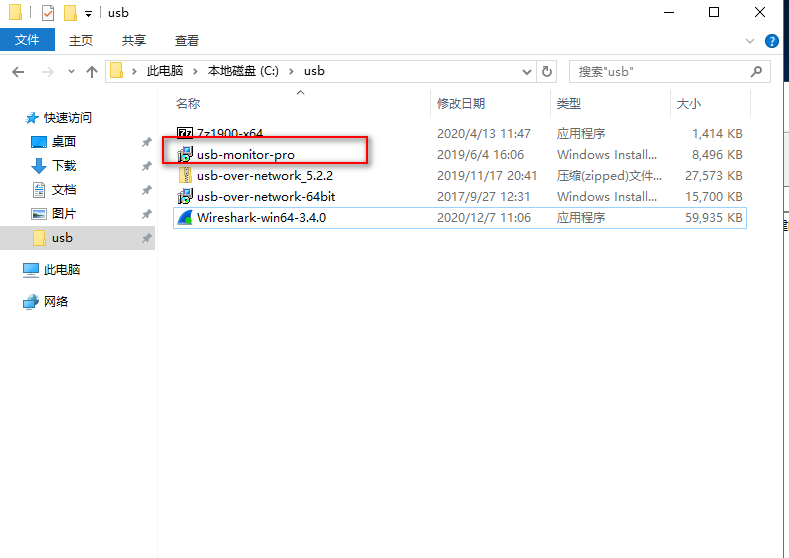

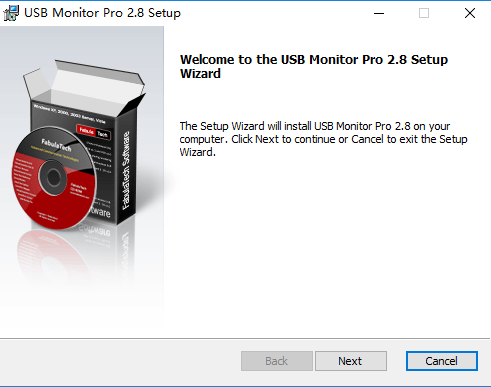

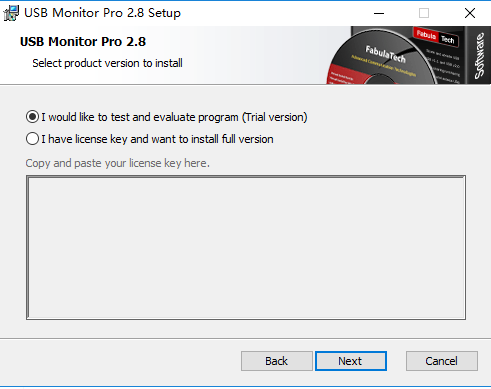

2、安装usb 设备抓包工具

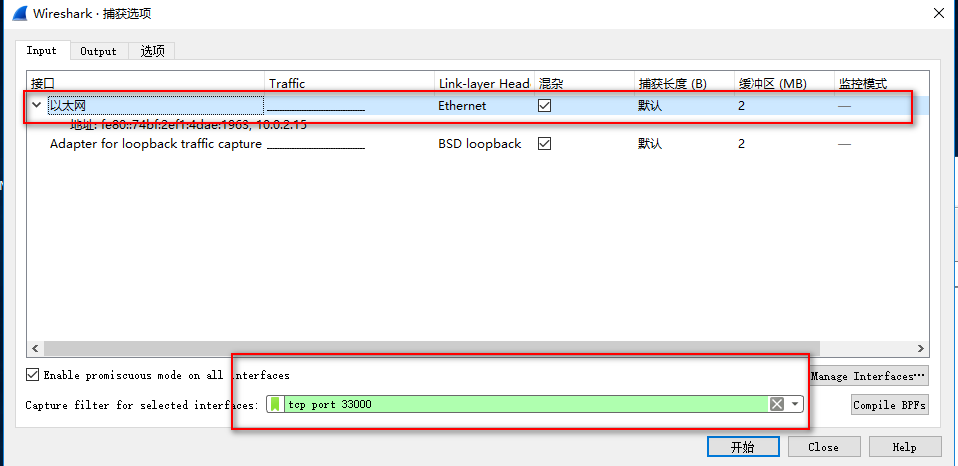

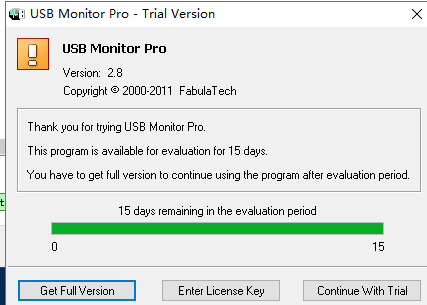

找到usb安装包 usb-monitor-pro.msi.exe,双击打开,使用他的缺省配置继续安装,除了安装目录外,不要改动其他选项,中间会提示注册码,选择略过,临时使用演示版

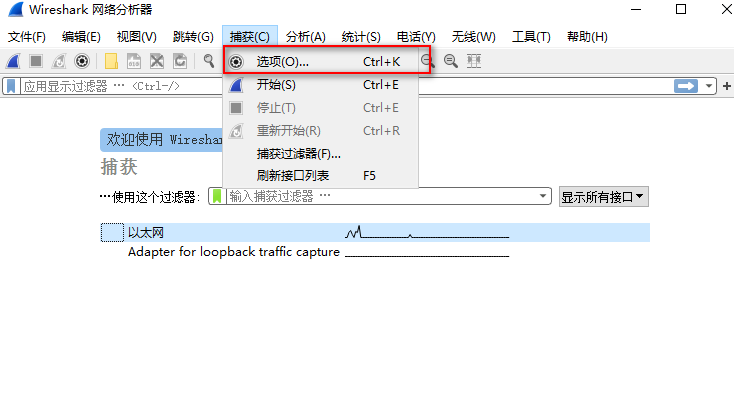

3、配置网络端口 tcp port 33000 抓包

打开wireshark, 选择菜单 捕获/选项,选择对应的网卡,主要有的机器有多个网卡,需要选择连接usb server 的网卡,条件选 tcp port

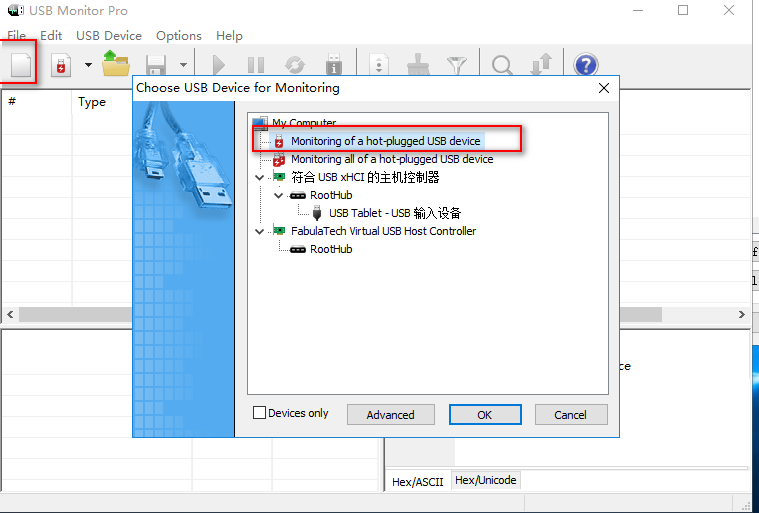

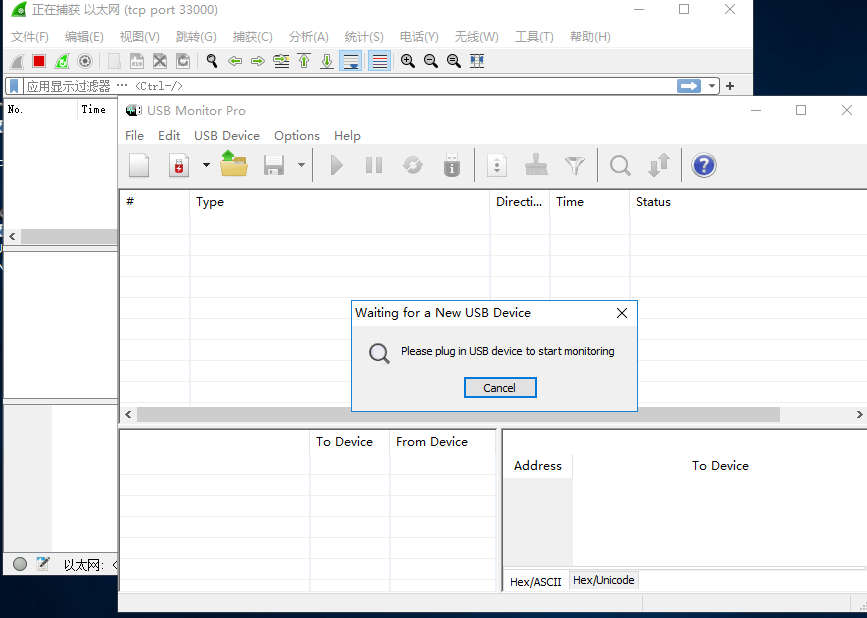

4、配置新插入设备抓包

打开usb monitor pro, 会提示输入注册码,临时使用选择continue with trail

新开一个抓包进程,选择 Monitoring a hot-pluged usb device,点击 OK

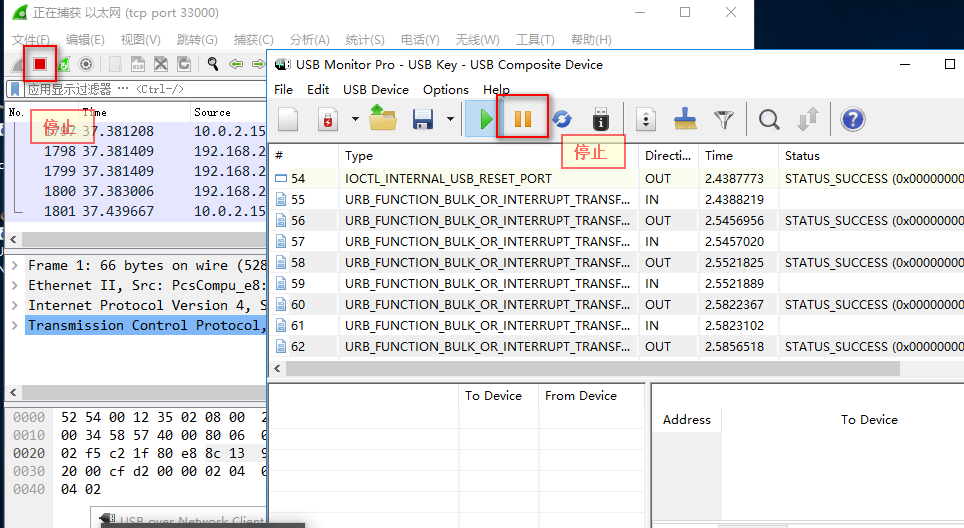

布置好抓包,启动usb server 连接,加载ukey设备,做各种业务操作

点击停止图标,保存数据,并把数据发给开发

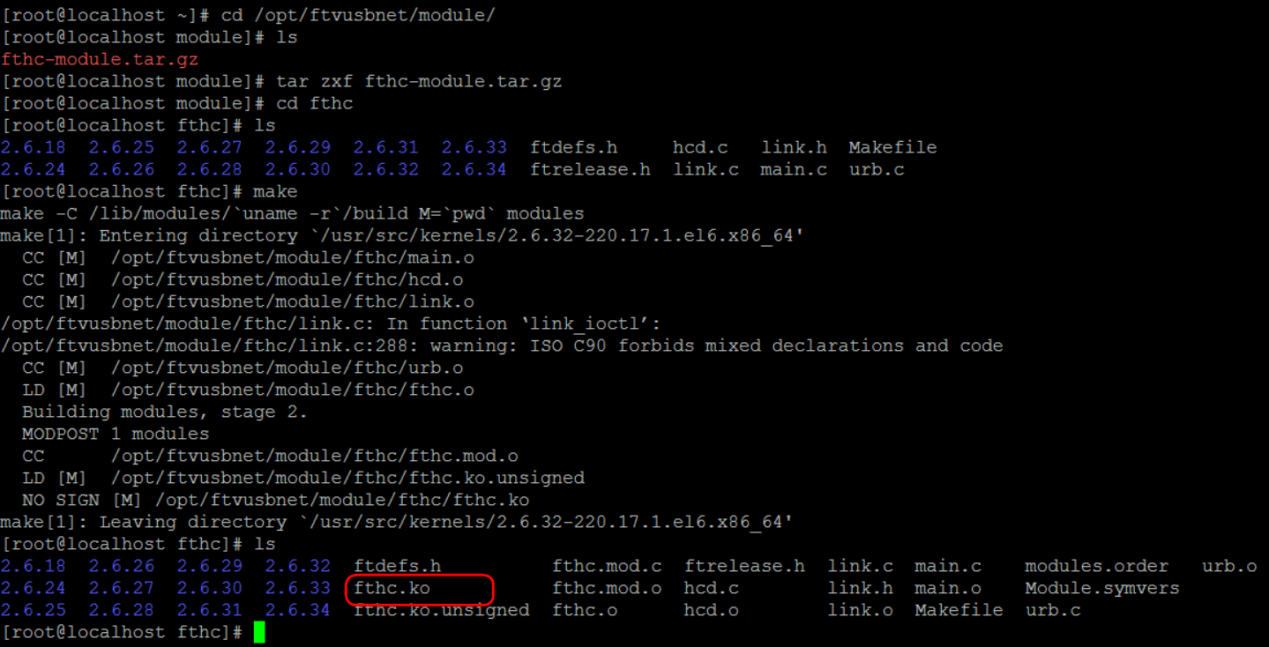

linux 版本使用说明

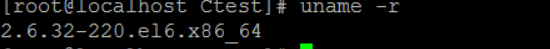

1、检测linux 发行版以及内核

uname -r

把检测到的版本号发过来,以便判断是否支持,目前支持到 2.6.34 内核版本

2、操作过程

根据提供版本,我们会提供对应的客户端编译版本

解压缩 usbclient_ftvusb_5.1.11.tar.gz 到 /opt目录

cd /opt

tar zxvf usbclient_ftvusb_5.1.11.tar.gz

编译驱动

cd ftvusbnet/module

make

安装驱动(root 账号)

cd modules/fthc

insmod fthc.ko

启动连接进程(root 账号)

/opt/ftvusbnet/sbin/ftvusbnetd -d xxxx

其中xxxx 是服务器ip

手动共享设备

/opt/ftvusbnet/bin/ftvusbnetctl list

/opt/ftvusbnet/bin/ftvusbnetctl connect 0

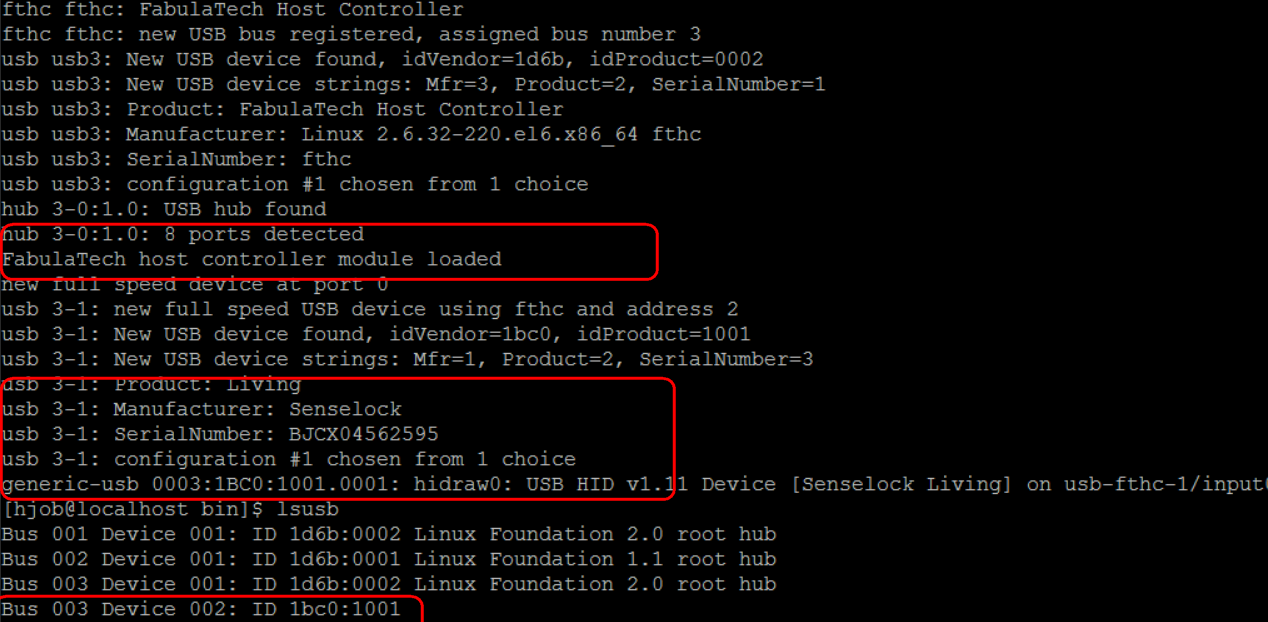

检查是否连接上usb server

查看内涵日志

dmesg ,看看是否有型号的usb 设备插入

1.1.USB Server管理系统提供的等保支持

1.限制密码长度8位以上.定期3个月更换。

2.设置会话超时自动退出功能.如会话超时30分钟自动退出。

3. 采用HTTPS加密方式进行远程管理。

4. 重命名默认账户名。

5. 系统管理员、审计管理员、安全管理员账户,并分配各自的权限形成三权分立。

6.(需要购买日志授权)开启安全审计(日志)功能.对用户重要操作进行记录,日志保存时间不低于6个月。

考虑到用户的使用习惯,,为降低用户使用门槛,等保支持默认不开,需要开通等保支持的客户,需要联系销售经理申请开通,其中安全审计功能需要购买日志授权。

等保即网络安全等级保护测评,是对信息和信息载体按照重要性等级分级别进行保护的一种工作。信息安全等级保护要求不同安全等级的信息系统应用具有不同的安全保护能力。信息系统安全等级测评是验证信息系统是否满足相应安全保护等级的评估过程。网络安全等级保护已是网络运营者的刚需!金融、游戏、教育、医疗、互联网、政府、交通行业以及财税系统、经贸系统、电信系统、供水系统、国防建设系统等都需要做网络安全等级保护。信息安全等级保护评估内容涵盖组织的重要信息资产,分为两个主要级别:技术和管理。 技术水平主要是衡量和分析网络和主机上存在的安全技术风险,包括物理环境,网络设备,主机系统和应用系统等硬件和软件设备; 管理水平包括人员,组织结构,管理体系,系统运行保证措施以及其他运行管理标准,分析业务运行和管理中的安全缺陷。 通过对上述安全威胁的分析和总结,形成了组织的安全评估报告。 根据组织的安全评估报告和安全状况,提出相应的安全整改建议,以指导下一步的建设。

等保2.0全称网络安全等级保护2.0制度,是我国网络安全领域的基本国策、基本制度。等级保护标准在1.0时代标准的基础上,注重主动防御,从被动防御到事前、事中、事后全流程的安全可信、动态感知和全面审计,实现了对传统信息系统、基础信息网络、云计算、大数据、物联网、移动互联网和工业控制信息系统等级保护对象的全覆盖。

其中《中华人民共和国网络安全法》第二十一条要求,国家实施网络安全等级保护制度;第二十五条要求,网络运营者应当制定网络安全事件应急预案;第三十一条则要求,关键基础设施,在网络安全等级保护制度的基础上,实行重点保护;第五十九条规定的网络安全保护义务的,由有关主管部门给予处罚。

一、以下功能,不包含在usb server硬件价格中,需要单独购买

1、linux 客户端支持

2、日志功能,开启安全审计(日志)功能.对用户重要操作进行记录

3、RPA 接口支持

4、集中管理客户端

5、带RPA 功能的52/200/800 口税控管理系统

6、托管支持

7、大于标配的连接数,发售的设备,8口提供64个连接,16提供128个连接,大多数情况下是够用了,一些做共享业务的需要更多的连接数

8、使用钉钉作为管理工具

二、申请授权证书

以上功能需要通过导入授权文件才可用开通,且与发售的usb server 绑定,首先登录usb server 的web 管理界面,查看产品编号,在页面的最下边

设备编号也粘贴在设备的后面,可以查到。

联系你的销售,告知这个产品编号,以便生成授权证书

三、导入授权证书

授权证书是一个加密的文本文件,登录到usb server 的web 管理界面,找到高级设置->授权证书,粘贴保存即可,部分功能需要重启设备才生效。

1.4.配置日志功能

打开 usb server 的配置管理界面,转到高级设置/日志设置选中启用日志功能,填写连接参数和记录级别

连接参数的格式 http://host/usbsd/logsrv, 其中 host 为日志服务器的ip

记录级别分为仅连接,连接+数据头,全部数据包

不同的记录级别有不同安全响应,记录数据越详细,对网络和服务器的压力也越大

以下以一个使用加密狗为例说明

| 记录级别 | 数据量 | 安全性 | 监控目标 |

| 仅连接 | 小 | 低 | 是否使用了加密狗 |

| 连接+数据头 | 中 | 高 | 用加密狗做了哪些事情 |

| 全部数据包 | 大 | 高 | 用加密狗做了哪些事情,具体操作了哪些数据 |

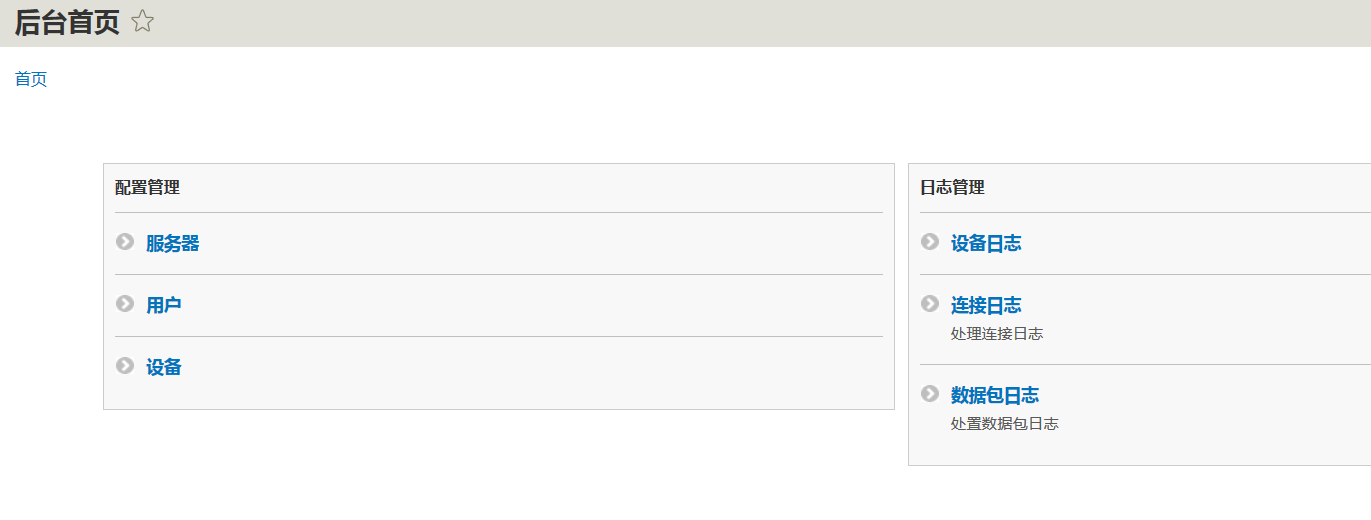

1.5.查看日志

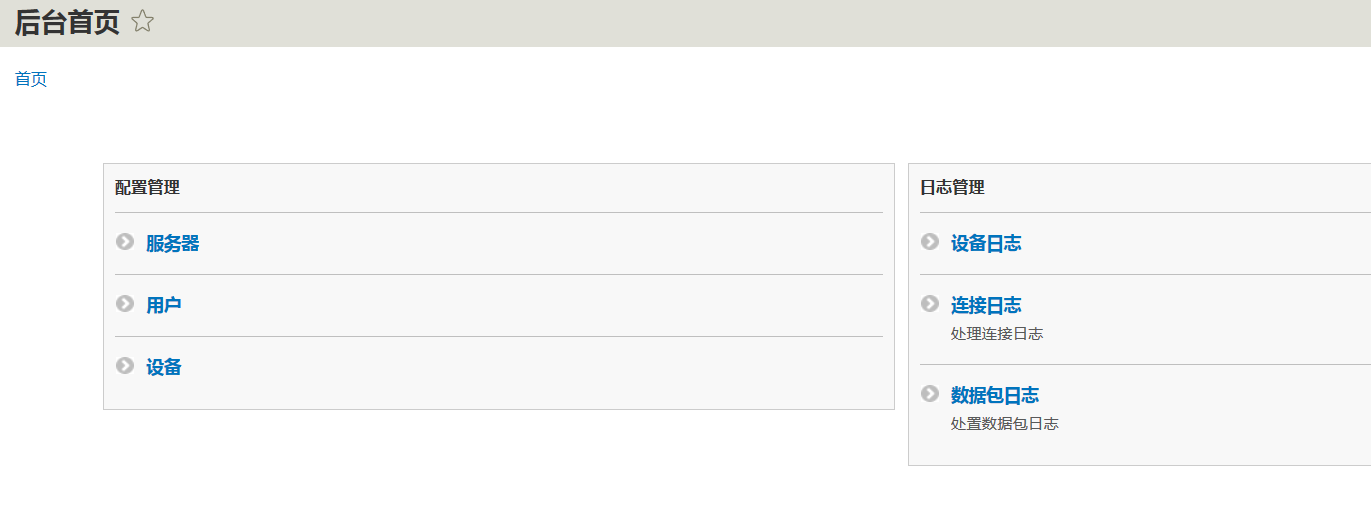

登录日志服务器,没有特别说明的情况下,账号为 admin, 密码为 linuxce 点击相关链接即可查看日志

请参考rpa 控制协议文档。

1.1、哪些需要付费

以下功能,不包含在usb server硬件价格中,需要单独购买

1、linux 客户端支持

2、日志功能,购买安全版不需要单独购买日志功能

3、RPA 接口支持

4、集中管理客户端

5、带RPA 功能的52/200/800 口税控管理系统

6、托管支持

7、大于标配的连接数,发售的设备,8口提供64个连接,16提供128个连接,大多数情况下是够用了,一些做共享业务的需要更多的连接数

8、使用钉钉作为管理工具

以上功能需要通过导入授权文件才可用开通,且与发售的usb server 绑定,首先登录usb server 的web 管理界面,查看产品编号,在页面的最下边

设备编号也粘贴在设备的后面,可以查到。

联系你的销售,告知这个产品编号,以便生成授权证书

授权证书是一个加密的文本文件,登录到usb server 的web 管理界面,找到高级设置->授权证书,粘贴保存即可,部分功能需要重启设备才生效。

升级步骤如下:

进入服务端管理界面,如下图:

点击“高级配置”,显示下图:

点击“版本更新”,显示下图:

点击“选择文件”,选择所需的升级包,如:srvup20210905.tar.gz,然后点击“上传文件”,即显示升级成功的消息和升级后的新版本号,如下图:

注意:升级包名称不能包含小括弧,如srvup20210905.tar(2).gz,因( 和 ) 是转义符,表示后面的字符要解释作别的操作,从而导致显示升级文件成功,但版本号未变。

至此,服务器固件升级完毕。

1.1、配置日志功能

打开 usb server 的配置管理界面,转到高级设置/日志设置选中启用日志功能,填写连接参数和记录级别

连接参数的格式 http://host/usbsd/logsrv, 其中 host 为日志服务器的ip

记录级别分为仅连接,连接+数据头,全部数据包

不同的记录级别有不同安全响应,记录数据越详细,对网络和服务器的压力也越大

以下以一个使用加密狗为例说明

| 记录级别 | 数据量 | 安全性 | 监控目标 |

| 仅连接 | 小 | 低 | 是否使用了加密狗 |

| 连接+数据头 | 中 | 高 | 用加密狗做了哪些事情 |

| 全部数据包 | 大 | 高 | 用加密狗做了哪些事情,具体操作了哪些数据 |

1.2、查看日志

登录日志服务器,没有特别说明的情况下,账号为 admin, 密码为 linuxce 点击相关链接即可查看日志(注意该功能需要授权)

1.3、哪些需要付费

以下功能,不包含在usb server硬件价格中,需要单独购买

1、linux 客户端支持

2、日志功能,购买安全版不需要单独购买日志功能

3、RPA 接口支持

4、集中管理客户端

5、带RPA 功能的52/200/800 口税控管理系统

6、托管支持

7、大于标配的连接数,发售的设备,8口提供64个连接,16提供128个连接,大多数情况下是够用了,一些做共享业务的需要更多的连接数

8、使用钉钉作为管理工具

以上功能需要通过导入授权文件才可用开通,且与发售的usb server 绑定,首先登录usb server 的web 管理界面,查看产品编号,在页面的最下边

设备编号也粘贴在设备的后面,可以查到。

联系你的销售,告知这个产品编号,以便生成授权证书

授权证书是一个加密的文本文件,登录到usb server 的web 管理界面,找到高级设置->授权证书,粘贴保存即可,部分功能需要重启设备才生效。

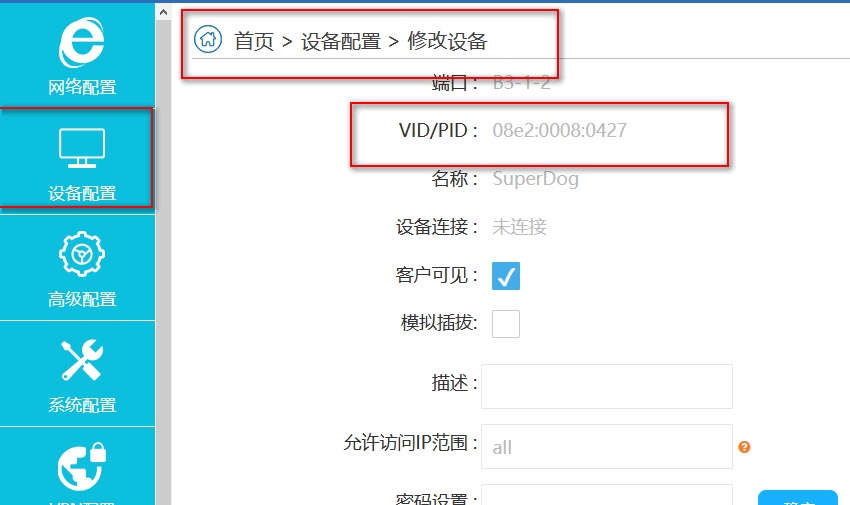

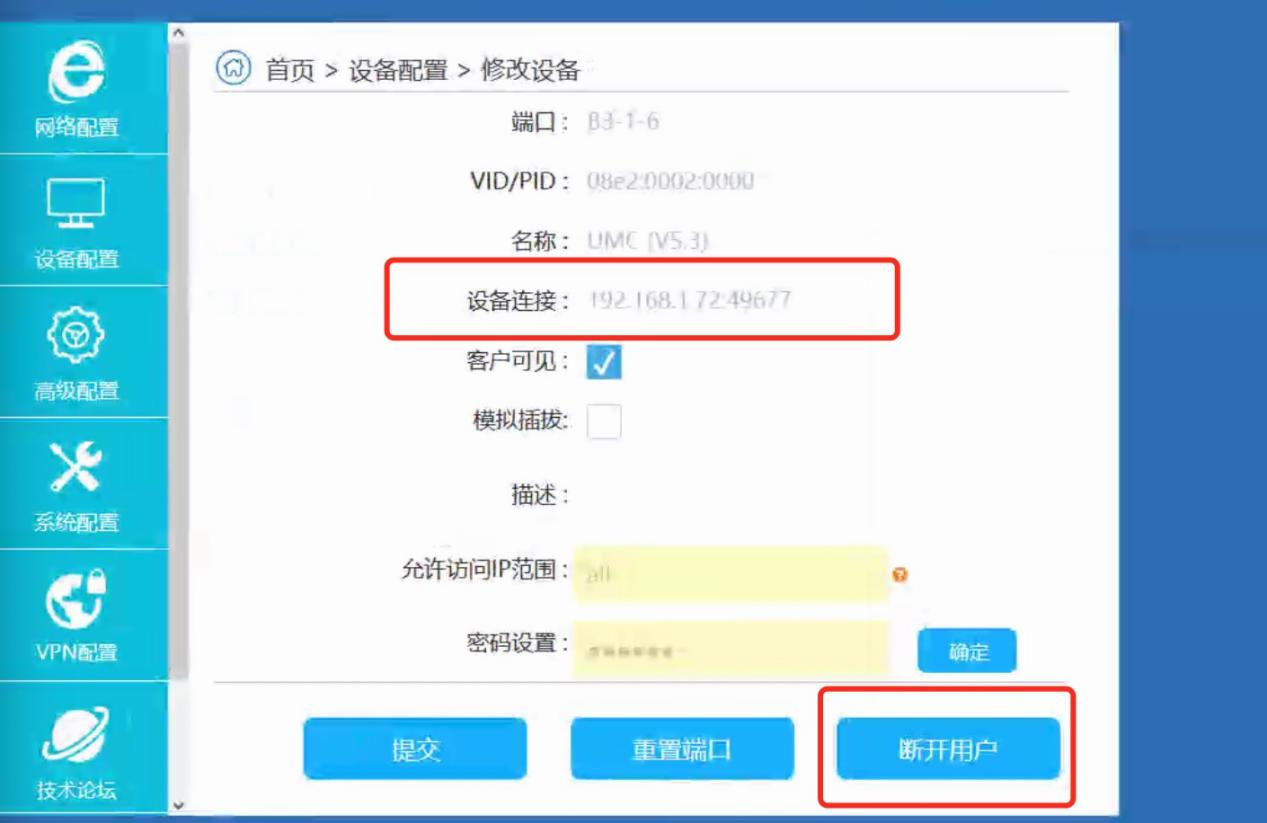

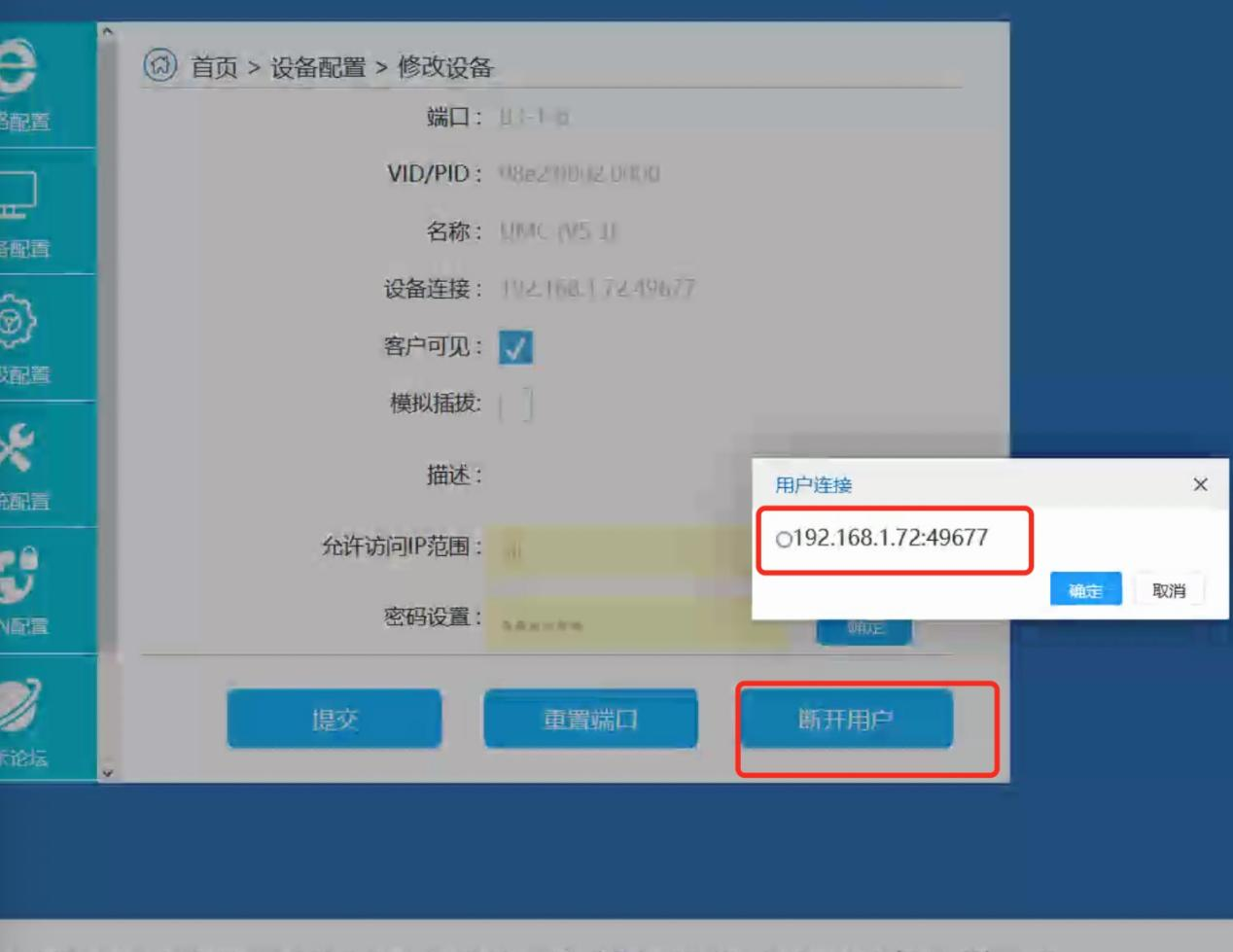

在设备配置中单击某一个已连接设备,即可进入到修改设备界面查看,如下图所示:

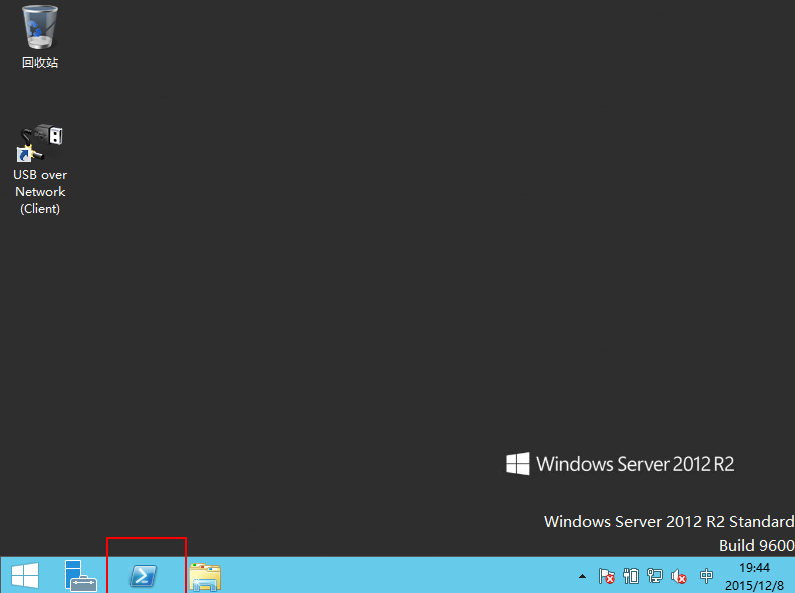

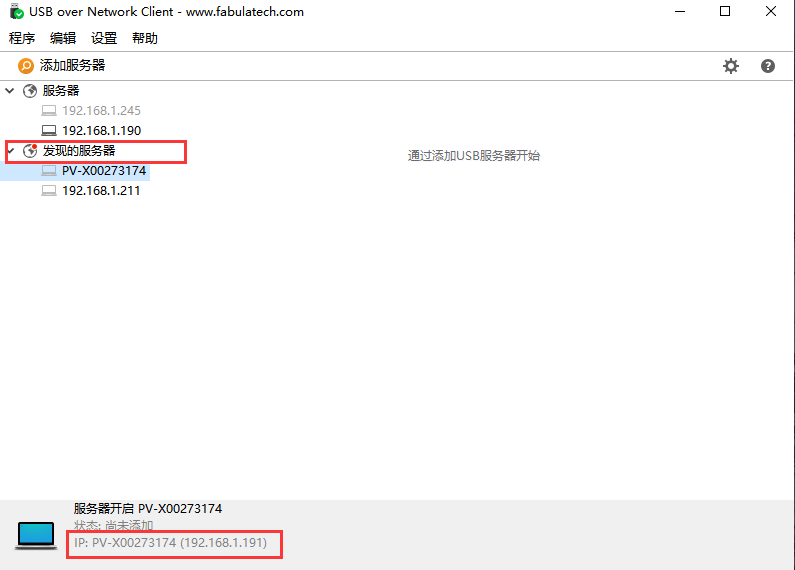

打开USB over Network (Client)客户端,在发现的服务器列表里面单击想要查看的设备名称,即可出现ip相关信息,如下图所示:

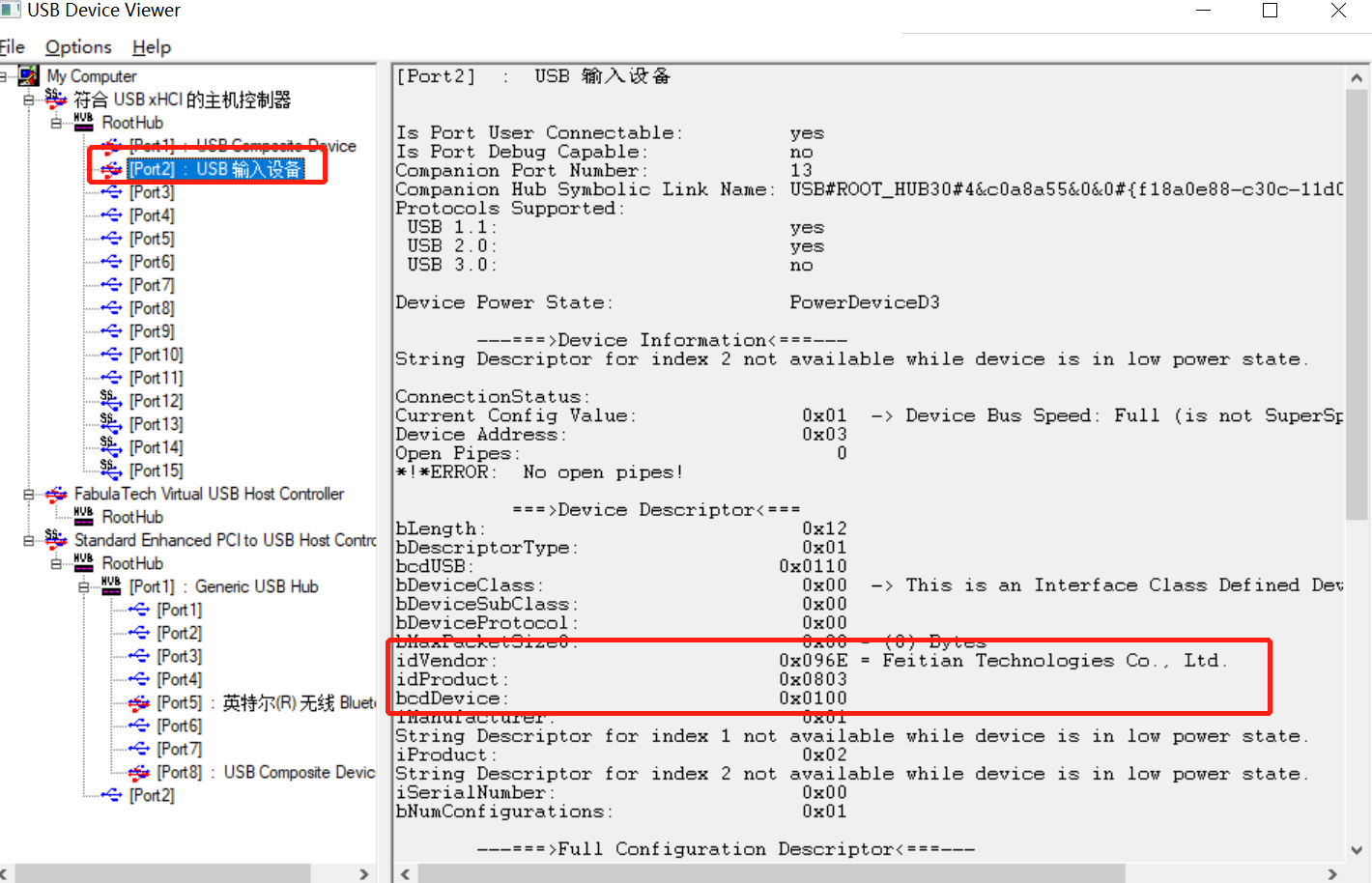

使用usb设备查看工具USB Device Viewer,如下图所示:

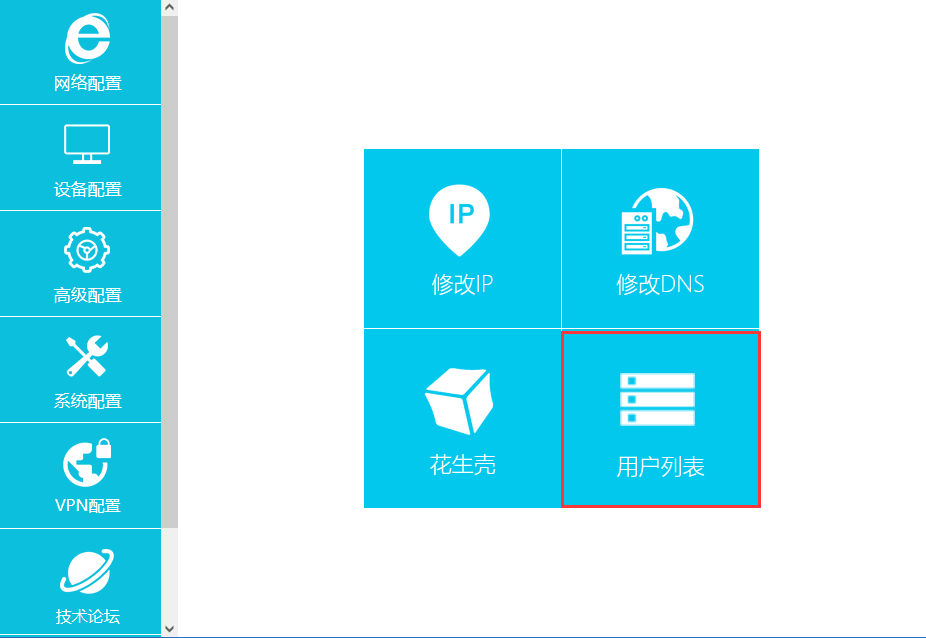

1、网络配置栏目下用户列表中查看,如图8所示;

2、设备配置栏目下单击某个已连接USB设备,进入到修改设备界面查看,如图9所示;

3、设备配置栏目下单击某个已连接USB设备,进入到修改设备界面单击右下角断开用户按钮,弹框可见,如图10所示;

如图8

如图9

如图10

该功能为52口设备专用,usbserver后台管理系统-高级配置里面选择usb52配置页点击查看盘点报告按钮即可,如下图所示:

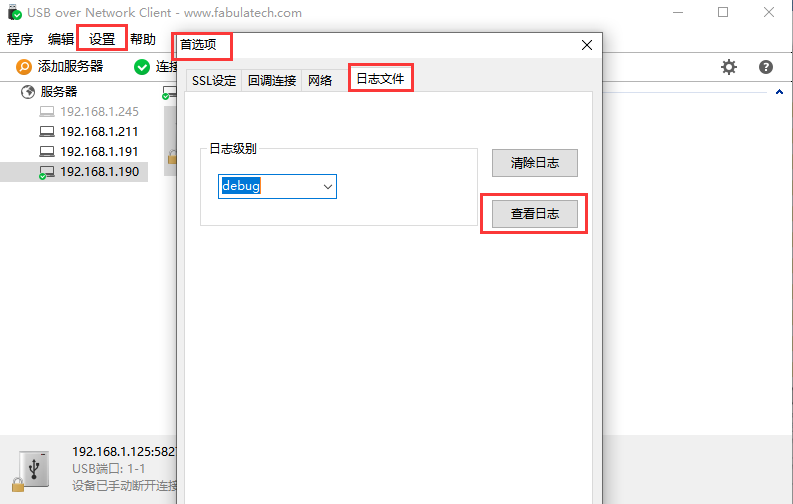

打开USB over Network (Client)客户端,导航栏设置-首选项-日志文件-查看日志,如下图所示:

Usb server后台管理系统-系统配置界面,打开允许多用户链接即可,on为开启,off为关闭,如下图所示:

打开广联达新驱动客户端,点击加密锁医生,会修复一些常见问题,如下图所示:

如下图所示:

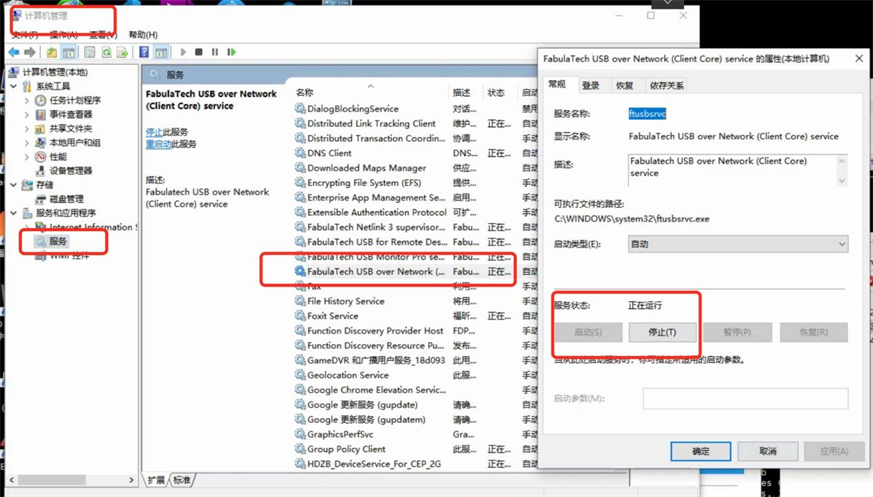

操作步骤:计算机管理—服务和应用程序—服务—FabulaTech USB over Network (Client Core) service—服务状态—停止按钮,如下图所示:

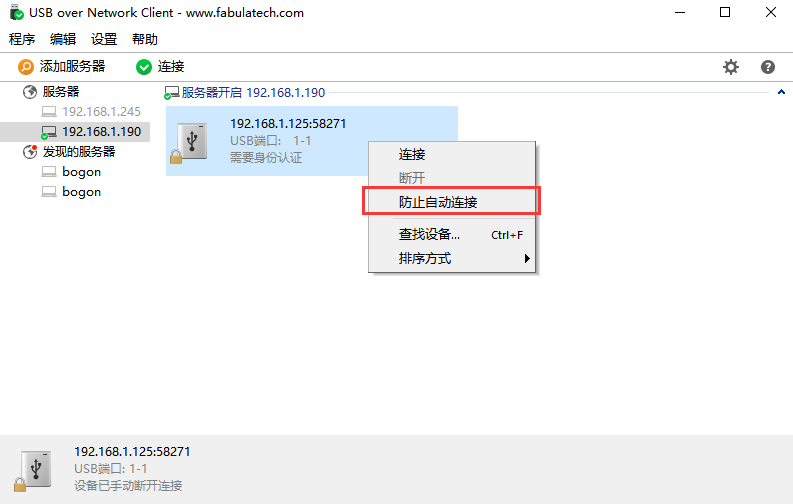

打开USB over Network (Client)客户端,在显示已插入得设备右键单击弹出框中选择是否防止自动连接选项,如下图所示:

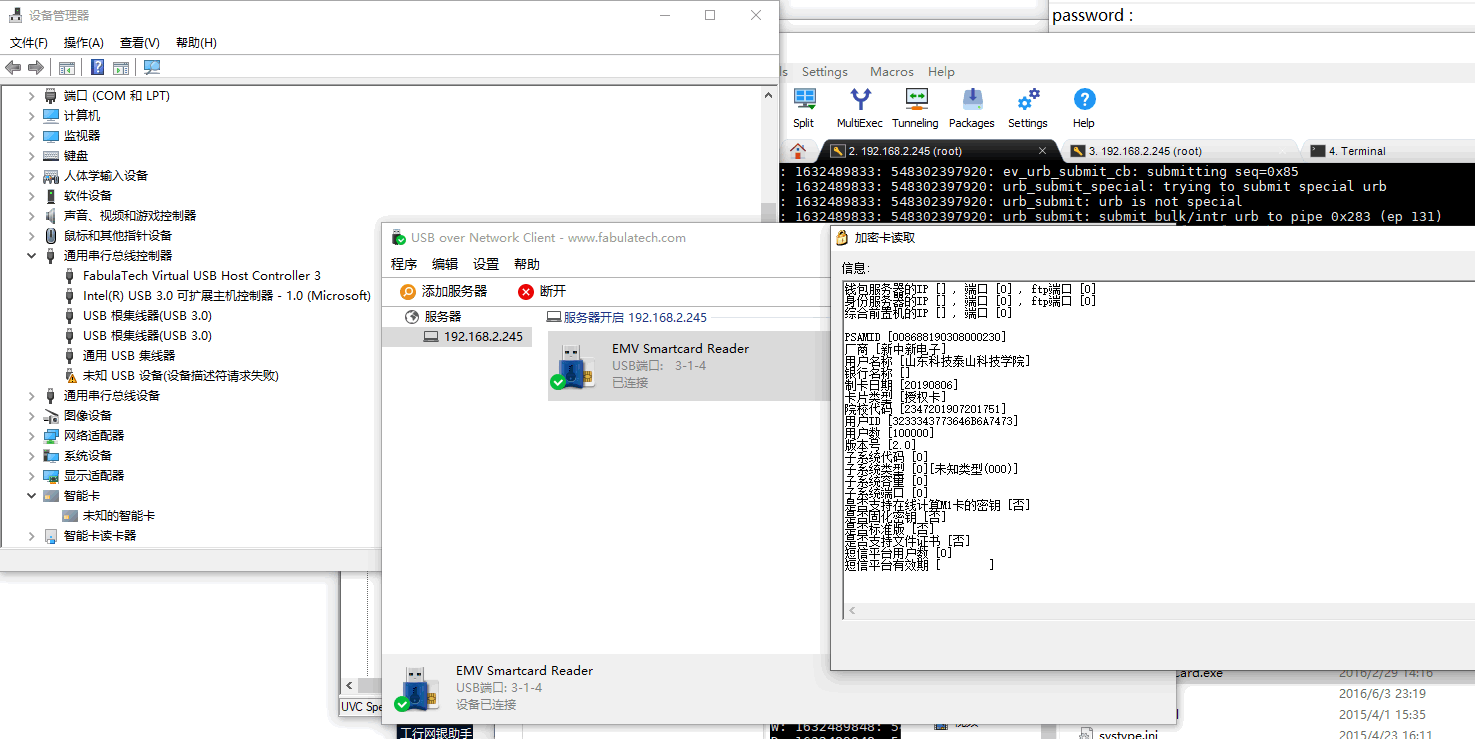

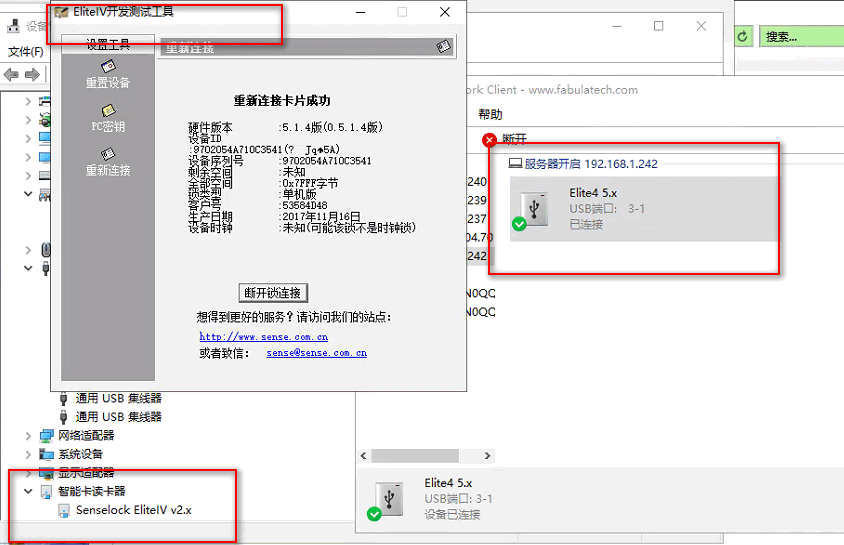

1、计算机管理—设备管理器—智能卡读卡器,依次找到该设备。

2、USB over Network (Client)客户端—显示已插入得设备。

如下图所示:

分析问题

可能原因:

1.切换失败 检查是否调用接口正确

2.切换正确 检测网络是否正常

3.网络正常 检测驱动是否正常

1.检测接口是否调用正确

带hammer的是金手指上的ukey,不带hammer是直插在设备上的ukey,不要搞混了

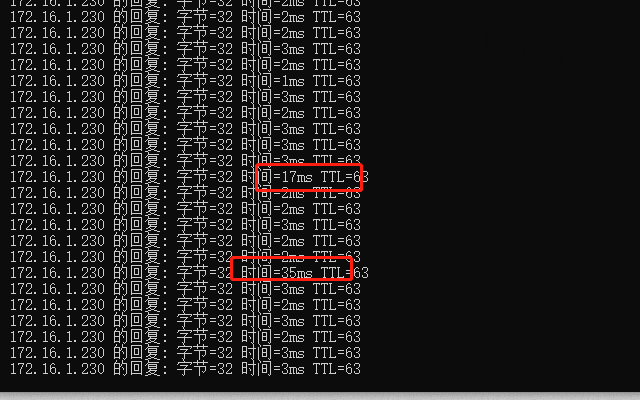

2.确定好,接口正确以后,检测一下网络

ping一下服务器ip,如果网络延时过高,建议无线变有线

3.连接正常,网络问题也改善以后,确定这个uk已连接 说明切换没有问题

仍然未检测到加密狗,怀疑驱动异常,下载银行助手修复一下

修复完成可以正常读取银行证书

总结问题

1.接口问题,确定接口是否调错。

2.wifi网络问题,换成有线网络。

3.驱动问题,用银行助手修复下载驱动。